Des milliards d’objets connectés, d’enceintes intelligentes, de caméras, d’alarmes, de thermostats intelligents… ont fait leur apparition sur le marché et attisent la convoitise de consommateurs de plus en plus nombreux. Un foyer de quatre personnes vivant dans un pays développé possèdera pas moins de 50 appareils connectés d’ici 2020 ! L’assemblage complexe de ces milliards d’appareils intelligents connectés via l’Internet pose des questions de sécurité, d’harmonisation et de normalisation.

Voilà près de 20 ans, le Britannique Kevin Ashton, pionnier de la technologie RFID, qui travaillait chez Procter & Gamble, a inventé l’expression « Internet des objets » dans un exposé où il démontrait comment l’entreprise pouvait utiliser l’identification par radio-fréquence (RFID) – technique sans fil aujourd’hui largement appliquée dans les paiements sans contact et les cartes d’identification intelligentes – pour géolocaliser et suivre les produits. Et l’expression est restée.

La définition officielle de l’Internet des objets (IoT pour Internet of Things) formulée par l’organisme international de standardisation (ISO) et la Commission électrotechnique internationale (IEC) est la suivante : « infrastructure d’entités, de personnes, de systèmes et de ressources d’information interconnectés avec des services qui traitent et réagissent aux informations du monde physique et du monde virtuel ». Mais en termes simples, l’IoT est un réseau de dispositifs électroniques, souvent sans fil, qui nous permet, et permet à des machines, de voir, de capter et même de contrôler une grande partie du monde qui nous entoure, que ce soit au niveau individuel ou à des échelles globales de plus grande ampleur.

En effet, les dispositifs et les systèmes IoT ont pris une place de plus en plus grande dans la plupart, sinon dans tous les aspects de la vie moderne. Certains sont déjà bien connus et entrés dans le langage courant sur les marchés des biens de consommation, mais les plus grands utilisateurs de l’IoT travaillent dans les secteurs de l’industrie, de la santé, de l’agriculture et des administrations. Pour faire simple, toute technologie qualifiée d’«intelligente» est susceptible de faire partie de la grande famille de l’IoT qui ne cesse de s’agrandir, avec, par exemple, les compteurs intelligents, les voitures intelligentes, les cartes intelligentes, les bracelets fitness intelligents, les villes intelligentes, les téléphones intelligents, les montres intelligentes, les services publics intelligents, l’agriculture intelligente, les soins de santé intelligents et même la fabrication intelligente, qui sera, on l’affirme, la prochaine révolution industrielle.

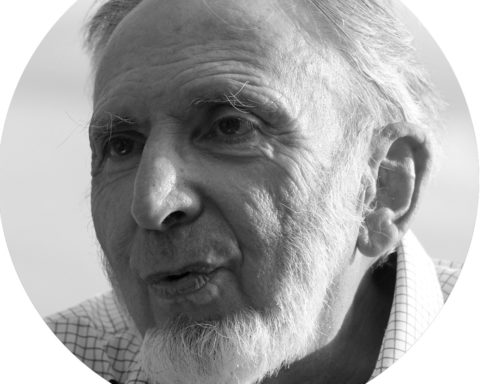

Collectivement, l’IoT peut nous rendre plus connectés, mieux informés, plus efficaces et moins gaspilleurs. Mais s’il est mal utilisé, il peut affaiblir la sécurité et la résilience de nos réseaux informatiques et de nos données. Car c’est la relative simplicité des dispositifs de l’IoT qui est la source des problèmes mais aussi des opportunités. « Les avantages sont nombreux mais, dans le même temps, les plus grands risques pèsent sur la résilience et la sécurité » souligne François Coallier, Président du sous-comité SC 41, Internet des objets et technologies connexes, du comité technique mixte ISO/IEC en charge de la normalisation de l’Internet des objets .

Les défis que posent l’interopérabilité – c’est-à-dire la capacité des dispositifs de l’IoT de se connecter sans difficulté entre eux et avec d’autres systèmes – et la sécurité sont liés. « Les technologies évoluent sans cesse et à un rythme extrêmement rapide », ajoute François Coallier, « de sorte que leur adjonction au réseau s’est effectuée à la fois rapidement et souvent au cas par cas, au fur et à mesure de l’émergence de nouvelles technologies ». La croissance de l’IoT est exponentielle, et l’on estime que d’ici à 2020 le nombre de dispositifs IoT connectés pourrait atteindre les 50 milliards, avec un marché se chiffrant vraisemblablement en milliards de dollars.

2016, l’année où a été créé le JTC 1, l’organisme qui traite de la normalisation internationale dans le domaine. Ce futa également été une année frappante, au sens propre comme au figuré, pour l’Internet des objets, en raison d’attaques de grande ampleur sur les réseaux. En mars de cette année-là, par exemple, l’attaque du logiciel Mirai, qui a paralysé une grande partie de l’Internet dans l’Est des États-Unis, a été la plus grosse offensive sur l’Internet jamais réalisée. Beaucoup de gens ont été surpris de la rapidité de la propagation du code malveillant et de la facilité avec laquelle le pirate avait pu entrer dans des réseaux prétendument sécurisés. Alors, comment une telle frappe a-t-elle été possible ? En ciblant le maillon faible d’une chaîne ou, dans le cas précis, les dispositifs IoT à la périphérie du réseau.

« Les auteurs de la frappe ont ciblé notamment des dispositifs tels que les caméras de vidéosurveillance sans fil et les téléviseurs intelligents vendus avec un nombre limité de noms d’administrateur et de mots de passe par défaut », explique François Coallier. Le fabricant a produit des millions de ces dispositifs. Le botnet des pirates « a essayé tour à tour chaque combinaison de nom d’administrateur et mot de passe jusqu’à ce qu’il trouve la bonne combinaison pour prendre le contrôle du dispositif » précise-t-il. « En parvenant à pirater plus d’une centaine de milliers de ces dispositifs, les pirates ont pu générer des attaques de déni de service à grande échelle qui ont mis temporairement à genou une partie du Web américain. »

Concernant un autre acte de piratage largement relayé dans les médias – une attaque d’ingénierie sociale sur les ordinateurs personnels (PC) de l’administration d’une usine ayant abouti à la paralysie de sa chaîne de production – François Coallier précise, « dans ce cas, il semble qu’il ait été possible d’accéder aux systèmes de production de l’usine à partir de ses PC, ce qui n’aurait pas été le cas si les systèmes de production avaient été isolés des PC connectés à l’Internet par une segmentation adéquate du réseau. » Qui plus est, le réseau aurait pu être beaucoup plus sûr simplement en appliquant les processus et procédures bien documentés déjà décrits dans de nombreuses normes liées à la sécurité informatique, qui préconisent la segmentation des réseaux pour une sécurité accrue.

La même année que le botnet Mirai, un groupe de chercheurs israéliens a démontré comment il est possible de pirater un réseau d’éclairage, simplement à l’aide d’un drone aéroporté modifié, en exploitant la vulnérabilité d’une ampoule intelligente courante. En contournant les mesures de sécurité d’une seule et unique lampe, il est possible d’infecter les ampoules adjacentes compatibles et d’en prendre le contrôle. Selon ces chercheurs, s’il y a, dans une ville, suffisamment d’ampoules intelligentes utilisant les mêmes protocoles de communication, des attaquants malveillants peuvent facilement accéder et infecter en quelques minutes l’ensemble du réseau d’éclairage. Scénario extrême servant à démontrer la réalité des failles, l’exercice a montré le potentiel d’attaques malveillantes de grande ampleur dans des réseaux apparemment sécurisés, en exploitant des vulnérabilités négligées dans des dispositifs simples en périphérie du réseau.

L’enjeu que posent les dispositifs IoT, c’est leur simplicité à laquelle vient se cumuler une mise en œuvre ad hoc involontaire, aggravée si les utilisateurs négligent la question de la sécurité. Bon nombre de ces dispositifs sont des mini-ordinateurs simplifiés, de faible puissance, avec un système d’exploitation compact fondé sur le système Linux largement disponible, que les pirates informatiques connaissent bien. Les dispositifs IoT ont des exigences différentes de celles des autres ordinateurs et lorsque les utilisateurs n’appliquent pas rigoureusement les normes en matière de sécurité, l’IoT devient une cible vulnérable

C’est à ce niveau que les Normes internationales viennent soutenir l’opérabilité et la résilience de l’IoT. Comment peuvent-elles le faire ? La série de normes ISO/IEC 29192, par exemple, définit les techniques applicables en matière de cryptographie pour environnements contraints pour les appareils relativement simples, de faible puissance. Dans l’exemple de l’ampoule, les chercheurs israéliens ont recommandé une technique de sécurité décrite dans l’ISO/IEC 29192-5, qui spécifie trois fonctions de hachage adaptées aux applications nécessitant des implémentations cryptographiques en environnements contraints. Mais comme c’est le cas dans n’importe quel domaine en cours de développement, le marché aura besoin de nouvelles normes, et c’est précisément le rôle du JTC 1/SC 41, dont le domaine des travaux couvre l’interopérabilité, la sûreté et, avant tout, la sécurité.

Ce sous-comité du JTC 1 a publié à ce jour 18 livrables, axés pour la plupart sur les réseaux de capteurs. Il a également publié des recommandations sous la forme d’un rapport technique traitant des cas d’usage dans le domaine de l’Internet des objets, qui fournit un contexte pour les utilisateurs des normes de l’IoT. Ce document aborde des questions importantes telles que les exigences fondamentales, l’interopérabilité et les normes appliquées par les utilisateurs. Plus important encore, les exemples donnés précisent le rôle que les normes existantes ont à jouer et mettent en évidence les domaines où d’autres activités de normalisation sont nécessaires.

Ces normes établissent un terrain d’entente sur des sujets tels que la terminologie ou les architectures de référence, qui aideront les développeurs de produits à déployer un écosystème interopérable.

C’est l’interopérabilité qui permet à divers types de dispositifs de communiquer sans discontinuité.

Face à la déferlante des objets connectés, ce travail sur les normes est fondamental car il garantit la confiance que les utilisateurs peuvent avoir dans une architecture aussi vaste et complexe. Ce travail de normalisation devrait garantir aux utilisateurs que le système fonctionne comme prévu, tout en assurant la sécurité, la sûreté, la confidentialité, la fiabilité et la résilience face à n’importe quel type de perturbations que ce soit des catastrophes naturelles, des défaillances, des erreurs humaines ou des attaques malveillantes.

Source : ISO International Organization for Standardization / Newspress

S’abonner

Connexion

0 Commentaires

Les plus anciens

Les plus récents

Le plus de votes

Inline Feedbacks

View all comments